このメモは行動を促すものではありません。ここではビットコインとブロックチェーン テクノロジーの脆弱で潜在的に危険な側面について説明します。

脆弱なセンター

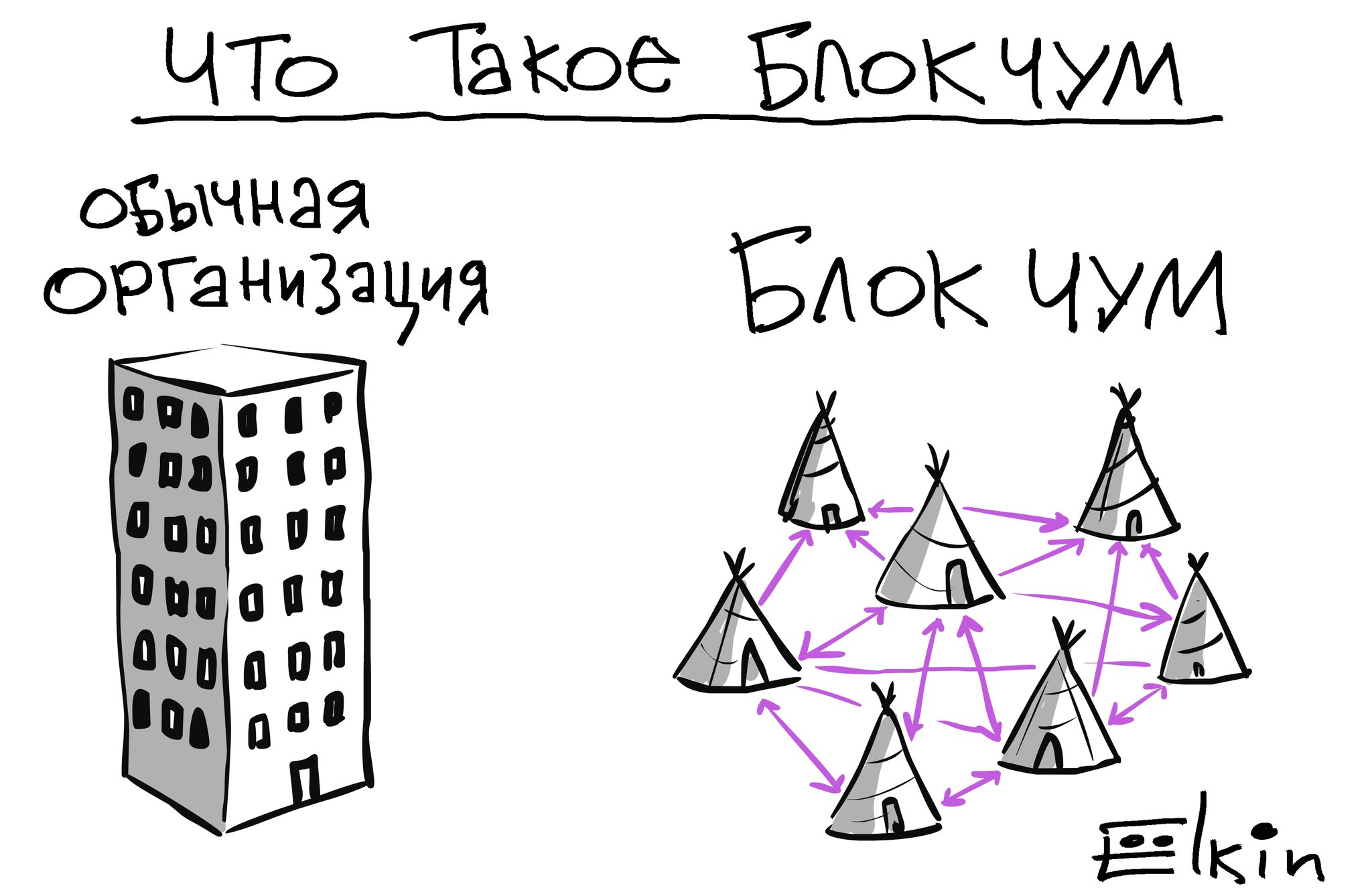

ビットコインとブロックチェーンの動作原理は、共通のデータベースを保存および変更することであり、その完全なコピーは各ネットワーク参加者によって保存されます。このシステムは分散化しているように見えます。その理由は…データベースが保存される単一の組織/サーバーはありません。また、ブロックチェーンの主な利点として分散化が挙げられます。これにより、ユーザーの知らないうちにビットコインに何も起こらないことが保証されます。

Elkin のブロック ペスト原則

ブロックチェーンが機能するためには、各ユーザーがブロックチェーン データベースの最新コピーをダウンロードし、特定のルールに従ってそれを操作する必要があります。これらのルールには、あるウォレットから別のウォレットへの資金移動の確認時に各取引の一定割合(取引手数料)を受け取る、ビットコインマイニングの原則の実装が含まれます。ユーザーは自分で 1,000,000 ビットコインを引き出して、それで何かを購入することはできません。他のユーザーの場合、アカウント内の金額は変更されません。また、自分のデータベース内でのみ他人のウォレットから資金を引き出すオプションも除外されます。この変更は他のビットコイン ユーザーには反映されず、無視されます。

現在の実装の脆弱性は、ビットコイン ウォレットがサーバー github 上に配置されていることです。分散化に関する広告スローガンを完全にブロックします。 単一のセンターからウォレットをダウンロードする必要はありません –開発者のウェブサイトでは、 ビットコインを扱うことは不可能です。つまり、開発者はいつでもネットワークを完全に制御できます。したがって、 ブロックチェーン技術自体は分散化されていますが、 ネットワークと連携するためのクライアントは単一のセンターからダウンロードされます。 >。

攻撃シナリオ–すべての資金を引き出して第三者の口座に現金化するためのコードがウォレットに追加されたとします。その後、最新バージョンのウォレットのユーザーはすべてのビットコインを自動的に(回復の可能性なしで)失うことになります。多くのウォレット所有者がソースコードをチェックして構築しているとは思えないため、そのような攻撃の結果はほとんどのユーザーに影響を与えるでしょう。

多数決で決定

ブロックチェーンは分散型 P2P ネットワークであり、すべてのトランザクションはユーザー自身によって自動的に確認されます。攻撃シナリオ–残りの 49% の確認を無視するには、ネットワークの 51% を取得する必要があり、その後、攻撃者はビットコイン/ブロックチェーンを完全に制御できるようになります。これは、残りの部分と重複するコンピューティング能力を接続することで実現できます。この攻撃シナリオは、51% 攻撃として知られています。 p >

できるかどうか教えてください

最初にウォレットを起動すると、コンピュータはペア – を生成します。秘密鍵と公開鍵を使用して、正しい動作を保証します。これらのキーの一意性は非常に高いですが、コード ワード – を使用してキーを生成するオプションもあります。いわゆる “ブレイン ウォレット“。ユーザーは鍵を頭の中に保存するため、wallet.dat ファイルをバックアップする必要はありません。このコードワードを使用して、いつでもキーを再生成できます。攻撃シナリオ –攻撃者はコードワードを選択または学習し、秘密鍵と公開鍵のペアを生成してウォレットを制御します。

コピーするだけ

秘密鍵と公開鍵のペアは、wallet.dat ファイルに含まれています。このファイルにアクセスできるソフトウェア –ビットコインウォレットにアクセスできる。このような攻撃に対する保護は、ユーザーがウォレットとのすべてのトランザクションで覚えて入力する必要があるコードワードを追加することです。コードワードを追加した後、攻撃者が完全な制御を得るには、wallet.dat とコードワードが必要になります。

また、コード ワードを入力すると、そのコード ワードがコンピュータのメモリに取り込まれるため、*他人* のメモリの読み取りを可能にするハードウェアやソフトウェアの脆弱性があると、ウイルス ソフトウェアがこのコード ワードを読み取ることが可能になることも付け加えておきます。

システムエラー

ビットコインの暗号化アルゴリズムをハッキングすると、ビットコインは即座に死に至ります。アルゴリズムの実装でエラーが発生し、それを発見した攻撃者がブロックチェーンの完全または部分的な制御を取得したとします。また、ビットコインで使用される暗号化アルゴリズムは、将来の量子コンピューター、その出現と量子アルゴリズムの実装によるハッキングから保護されていません。これにより、 ビットコインの現在の実装が終了します。ただし、これはポスト量子暗号化アルゴリズムに切り替えることで解決できます。